_________________________________________________________________________________________________________________________________

_________________________________________________________________________________________________________________________________

01. und 02.07.2013 ARD-TV, ZDF-TV

Die USA führen weltweit und auch in der EU systemische Abhörmaßnahmen durch,

die die Elementarinteressen der Abgehörten berühren. Ziel der USA ist es,

per Kalten Krieg eine umfangreiche Datenbeschaffung zu gewähren.

Die deutschen Regierungsebenen pochen auf Aufklärung der Überwachung

Deutschlands durch die USA, welche aus deutscher Sicht nicht akzeptabel

handeln. Der BRD-Präsident verlangt Freiheit UND Sicherheit (, obwohl

er wissen kann, dass der Aufwand zum Datenumfang nicht der Terrorbekämpfung

dienen KANN).

Hinweise:

Snowden hält sich nicht auf dem Mwosgauer sondern auf dem Moskauer Flughafen auf.

Das Problem um Snowden hat keine Gröse - was immer Gröse auch bedeutet.

Snowden hat keinen gültigen Pass mehr, da die USA den Pass annulliert haben und

somit Snowden im Transitbereich des Flughafen indirekt festhalten: Snowden kann

den Transitbereich des Flughafens nur mit russischen Papieren verlassen, wobei

Russland die Auslieferung von Snowden verweigert hat. Es gibt etliche Staaten,

die eine Asylantragstellung nur von Gebiet des Staates zulassen und die eventuell

noch ein Auslieferungsabkommen mit den USA haben. Dazu gehört Deutschland, das

allerdings eine Einreisemöglichkeit gewähren kann, gäbe es da nicht das

Auslieferungsabkommen.

02.07.2013 vom Autor dieser Dokumentation

Die USA sind völkerrechtlich anerkannt.

Ausserhalb der USA aufgestellt Maßgaben für das US-Recht sind eine Einmischung und völkerrechtswidrig.

Die USA können quasi machen was sie wollen - systemischer Freifahrtschein "Völkerrecht".

Falls die USA das Völkerrecht brechen, ist die UN zuständig. Diese wurde nicht aktiviert.

"Kritische" Politiker können also nur ein großes Maul haben und sind Dummschwätzer.

Die USA vollziehen z.B. Abhörmaßnahmen nach US-Recht bzw. unter Wegfall von Recht.

Ein Geheimdienst muss in Bereichen tätig sein können, der aus rechtlicher

Sicht des beschnüffelten nicht berührt werden soll. Dies ist eine

Systemdivergenz, die auch nicht aufklärbar ist, denn geltendes Recht

(oder Wegfall von Recht) des Geheimdienstes ist zwingend nicht identisch

mit überwachten Zonen im US-Ausland.

Die völkerrechtliche Verknüpfung von Rechtsystemen muss Systemdivergenzen

zwar minimieren, kann sie aber - wie oben gezeigt - nicht abschaffen.

Wer also als Überwachter fordert, die Überwachung aufzuklären und gar

abzuschaffen, ist ein Volltrottel, wenn der eigene Geheimdienst nicht

Abhilfe schaffen kann.

Im Zuge der Zusammenarbeit von Geheimdiensten unter Maßgaben von Bündnissen

wird die Überwachung von sich selbst eine Zugangsbedingung für das Bündnis.

Aus diesem Grund ist klar: Die Statements der BRD-Regierungsebenen sind

komplett verlogen. Entweder macht die BRD mit den USA gemeinsame Sache,

oder die BRD ist unfähig, Abwehr zu betreiben. In beiden Fällen muss die

Kontrolle des deutschen Geheimdienstes zu diesen Erkenntnissen geführt

haben, also zwingend eine Mitwisserschaft begründen - auch bei deutschen

Volltrotteln der Regierungsebenen.

03.07.2013 heise.de

Der BRD-Innenminister Friedrich geht davon aus, dass die USA den Kommunikationsknoten in Deutschland angezapft oder gar

Botschaften und Behörden abgehört hätten.

Der BRD-Verfassungsschutz

hatte bisher keine Ahnung, dass die USA das Projekt PRISM vollziehen.

geht davon aus, dass die USA vermutlich Daten aus PRISM an die BRD weitergegeben hat.

04.07.2013 heise.de

In Frankreich wird die Bevölkerung systematisch durch den französischen Auslandsgeheimdienst unkontrolliert ausspioniert,

um die Daten auch die Inlands-Behörden zu übergeben. Diese Spionage ist illegal, da der Auslandsgeheimdienst im Inland

nicht agieren darf.

04.07.2013 heise.de

Die USA fotographieren digital die Postsendungen im gesamten Briefverkehr der USA ab, wobei Briefe nicht geöffnet werden.

In 2012 wurden so 160 Milliarden Postsendungen registriert.

04.07.2013 vom Autor dieser Dokumentation

Das Abfotografieren erfolgt, obwohl Briefe durchleuchtbar sind. Der Richterspruch ist also Nonsens.

05.07.2013 heise.de

Die regierenden Christen in der BRD werden die Vorratsdatenspeicherung nun unter dem Namen

"Mindestspeicherfristen für Verbindungsdaten" vollziehen.

10.07.2013 zeit.de

Die BRD-Kanzlerin Merkel hat von PRISM nichts gewusst.

11.06.2013 heise.de

Der BRD-Innenminister Friedrich bezeichnet die Überwachung der BRD durch die USA als Teil der freundschaftlichen

Beziehung der USA zu den BRD: "Unter Freunden muss man Klartext reden können". Es gibt eine Debatte, die mit

mangelnder Fairness gegenüber den USA geführt wird. Eine flächendeckende Überwachung der BRD durch die USA ist

nicht verhältnismäßig.

12.07.2013 heise.de

Laut Informant Snowden sind Daten, die über die Microsoft-Dienste Hotmail, Live, Ooutlook.com, Skype und Skydrive erzeugt und

verwaltet werden, nicht sicher, auch wenn sie verschlüsselt sind. PRISM hat direkten Zugang zu den Microsoft-Diensten.

Im Fall der Email-Dienste wie Hotmail kann PRISM auf die Daten zugreifen, eher sie verschlüsselt werden: Verschlüsselte Daten

sind also grundsätzlich vorher abhörbar.

Im Fall der Internet-Kommunikation per Skype wird auch verschlüsselte Kommunikation unverschlüsselt abgehört. Der heise-Verlag

in der BRD hat bereits bewiesen, dass Microsoft alle Skype-Chat-Sitzungen abhört.

Im Fall des Cloud-Dienstes Skydrive werden Daten direkt abgegriffen.

12.07.2013 dradio.de

Sollte Russland den in Russland um Asyl bittenden PRISM-Informanten Snwoden nicht an die USA ausliefern, dann wird die

USA die Beziehungen zu Russland abweichend gestalten. Snowden selbst will das russische Asyl nutzen, um das Asyl in

Südamerika antreten zu können: Die USA haben Snowden per Passentzug zu einem Staatenlosen erklärt, der somit keine Papiere

mehr hat, Asyl MIT Einreise in das Asylziel zu erhalten (bereits angewendet in etlichen EU-Staaten, um dort das Asyl zu

verhindern).

12.07.2013 vom Autor dieser Dokumentation

Laut Putins Aussage im TV liefert Russland niemals russische Staatsbürger an die USA aus.

12.07.2013 bundesregierung.de

Der BRD-Innenminister hat in den USA

eine verbesserten Datenfluss zwischen USA und deutschen Behörden gefordert.

erklärt, er werde zur Aufklärung der Sachlage beitragen.

verlangt, dass die USA in der BRD die BRD so überwachen, dass dabei deutsches Recht angewendet wird:

"Wenn Telekommunikation auf deutschem Boden erfasst wird, dann gelten deutsche Gesetze. Das muss ganz klar sein und das muss

auch gegenüber den amerikanischen Partnern deutlich gemacht werden."

Die BRD-Kanzlerin erklärt, dass "wir wissen wollen, ob wirklich EU-Vertretungen und Botschaften ausspioniert worden sind, und ob

alle Berichte zur Datenüberwachung durch die NSA in Deutschland zutreffen, was die Betreiber dieser Datenknotenpunkte ja zum

Beispiel öffentlich bestreiten".

12.07.2013 vom Autor dieser Dokumentation

Der BRD-Innenminister hat erklärt: "Wenn Telekommunikation auf deutschem Boden erfasst wird, dann gelten deutsche Gesetze. Das

muss ganz klar sein und das muss auch gegenüber den amerikanischen Partnern deutlich gemacht werden."

Nur hat er vergessen zu erklären, von wo die Überwachung des deutschen Hoheitsgebietes erfolgt.

"Wenn Telekommunikation auf deutschem Boden erfasst wird, ..." bezeichnet eine Kommunikation auf deutschem Boden, die

erfasst wird. Alternativ die vom deutschen Boden ausgehende Erfassung der Kommunikation. Ja, was denn nun ? Ringelpiez

in Lederhose und mit Weizenhefe zugedröhntes Hirn ? Ergo verlangt der Minister, dass die Überwachung per PRISM-Staat z.B. wie

USA und Australien nach deutschem Recht erfolgen muss .... Der Minister ist nicht nur ein bayerischer Depp, sondern ein Volltrottel

als Mitglied der BRD-Regierung.

13.07.2013 heise.de

Der BRD-Innenminister stellt nach seinem Besuch in den USA fest:

Die Zusammenarbeit mit den USA liegt im Interesse der BRD, weil

in der BRD Menschenleben gerettet werden.

die USA tatsächlich in der BRD auf die Inhalte deutscher E-Mails und Ferngespräche zugreifen.

der BRD-Innenminister feststellen konnte, dass es keine Erkenntnisse gibt, ob deutsche Behörden mit PRISM ausgespäht wurden

oder Unternehmen in der BRD ausspioniert wurden.

13.07.2013 vom Autor dieser Dokumentation

Die Zerstörung des New Yorker Welthandelszentrum (Zwillinge-Türme) und der Angriff auf das US-Pentagon (Militär) in 2001

war nur möglich, weil die BRD ein Ruheraum für Terroristen war, die sich so vorbereiten konnten, ohne gleich aufzufallen.

Die Überwachung der BRD ist zwingend notwendig, um weltweiten Terrorismus zu verhindern. Da beweist auch die Sachlage

der NSU in der BRD. Dass die BRD von Volltrotteln regiert wird, die der christl-jüdischen Leitkultur huldigen, ändert nichts

an der Sachlage, dass die USA zwingend die Bekanntgabe von Überwachungsstati der BRD unterlassen müssen. Daher ist es

für die USA essenziell, dass Volltrottel die BRD regieren und die BRD-Kanzlerin nebst BRD-Staatsorgan von nichts wissen.

Dieser christ-jüdisch-liberale Faschismus in BRD ist glänzend verwertbar. Das kann sich ändern, wenn andere Strömungen

der christjüdischen Leitkultur in Form der Agenda-Parteien dazwischenfunken - Es stehen in der BRD Bundeswahlen an.

Auch dass die BRD-Bevölkerung weiterhin so dämlich sein wird, ihr Geld in Form von Stuttgart 21, BER Berlin,

Deutsche Bahn ICE, Drohnen und anderen Schwachsinn zu verbraten, also mit sich selbst beschäftigt sind - von dieser deutschen

Inzucht als Form des Alltagsfaschismus per Zersetzung des Landes können die USA dauerhaft ausgehen. Denn sogar

die einmalige Chance, den PRISM-Informanten Snowden wenigstens auf deutschen Boden zu kontaktieren, um sich

von der Überwachung der BRD durch die USA zu überzeugen, haben die regierenden Christjuden verhindert. Die

politische Kaste zersetzt das Land ungestört. Und das nennt sich dann Bündnis mit den USA. - Welche USA würde diese

deutschen Idioten nicht gnadenlos verwerten z.B. per Freihandelsabkommen der USA mit der EU: Die USA sind von

China finanziell und wirtschaftlich massiv abhängig. Der Freihandel würde also China-Waren begünstigen, die in den

USA bereits verwertet wurden bzw. den dortigen Binnenmarkt am Leben halten helfen. Der Euro-Trottel selbst bekriegt

sich gerade mit China per Steuerschlachten, während US-Waren, also China-Produkte ungestört nach Euro exportiert werden.

Hoch leben die Euro-Trottel und ihre Krise, solange diese verwertbar sind. Und dafür sorgen besonders Deutsche

dauerhaft-nachhaltig, also exzellent. Das Deutsche Wertesystem ist ohne Ende verwertbar. Nächstenliebe pur.

13.07.2013 heise.de

Der Heise-Verlag will mit seiner Zeitschrift ct 16/2013 Möglichkeiten für den Privatmenschen offerieren, die PRISM-Überwachung

zu umgehen.

13.07.2013 vom Autor dieser Dokumentation

Im Zuge des Skandals zur Überwachung der BRD durch die USA empfiehlt die Zeitschrift "Computer Bild" eine deutsche Software,

die die Überwachung nur deswegen mindern kann, weil der Hersteller der Software inzwischen in Rumänien hostet, wo eine

Herausgabe von IP-Daten, die in der Nutzung der Software anfallen, nicht vollzogen werden muss. Es wird von der Zeitschrift

nicht erwähnt, dass Rumänien selbst bereits überwacht sein könnte. Vielmehr liefert die Computer Bild eine Wohltat für

Datenbewusste, die 12 Monate kostenlos mit dem ansonsten kostenpflichtigen Tool surfen dürfen: Die Server des Softwareherstellers

dienen als Proxy und verwenden einen IP-Bereich, den der Hersteller temporär an die Kunden vergibt, so dass deren Daten direkt

auf den Servern anlaufen und unter neuer IP weitergereicht werden. Die Schlagzeile der Zeitschrift "Dieses Programm stoppt Obamas

Internet-Spionage" erklärt auch nicht, ob Userdaten von den Servern in Rumänien, das u.a. alles andere als rechtlich und sozial

gesicherter Boden ist, direkt abgegriffen werden oder nicht. Mit anderen Worten: Das offerierte Programm "CyberGhost 5" ist

klar ein Honeypot. Dass sich eine Bildzeitungsvariante dafür hergibt, dürfte klar wie Kloßbrühe sein - für 2,90 Euro sind sie

dabei ...

15.07.2013 vom Autor dieser Dokumentation

Im Zuge des Skandals zur Überwachung der BRD durch die USA offeriert die Zeitschrift "ct 16 / 2013" des Heise-Verlags

Informationen zum "Schutz vor Schnüfflern und Datenkraken - Privat trotz PRISM - Verschlüsseln, anonymisieren, Spuren

verwischen". Interessant sind die Informationen nur deshalb, weil der Heise-Verlag bereits berichtet hat, dass es keinen Schutz vor

PRISM geben kann und das noch mal in der obigen ct belegt: Seite 113 das Diagramm, das den Abgriff der Daten direkt am

Glasfaserkabel, über das der Internetverkehr des abzuhörenden Landes läuft. beschreibt. Seite 117 der Beleg, dass es eine Software

gibt - die laut Heise bereits vom BKA der BRD lizenziert wurde - die folgende Eigenschaften hat und somit ein Trojaner ist

Umgehung von 40 Antiviren Systemen.

Datenflusskonvertierung.

Volle Überwachung von Skype: Cells, Chat, Video, Kontaktliste, Dateitransfer.

Mitschnitt von Email, Chats und Voice over IP.

Liveverwendung von angeschlossenen Webcam und Mikrofonen.

Datenflussverfolgung auch bei Daten, die zwischen Ländern wandern.

Unsichtbare Auslesen von Festplatten und entpacken von Daten.

Tastaturüberwachung auf Betriebssystemebene als dessen Prozess.

Livezugriff auf Computer per Remote.

gefilterte Aufzeichnung von Daten.

Infiltrierte Betriebssystem sind Microsoft Windows, Linux-Softwaren und Apple OSX.

Verschlüsselte Kommunikation die RSA 2048 und AES 256.

Verwendung von Serverketten, die anonym bzw. unsichtbar sind.

Im gleichen Artikel erklärt Heise unter der Schlagzeile "Prism yourself", dass

anhand der Daten von Facebook sehr wohl auf Personen geschlossen werden kann, die kein Facebook-Konto haben.

Email ein unsicheres System ist, weil Metadaten wie Empfänger, Absender, Zeit und Betreff immer als Klartext vorliegen.

Echt Spass macht der Artikel ab Seite 118, wo Heise erklärt, wie man sich mit Software, die in einem Betriebssystem läuft,

das auf Seite 117 als bereits in der Praxis als überwacht gilt. Als Kronargument zählt die Verschlüsselung oder Anonymisierung von

Daten eben mit Software im gekaperten System. Der Browser Firefox wird von Heise tatsächlich als Instrument der Anonymisierung

von Internetdaten genannt. Weiter Abartiges: Heise empfiehlt das Tool EMET von Microsoft, um den Microsoft Interner Explorer

eine SSL-Zertifizierung zu aktivieren :-)))). Und: Toolanwender sollten nur Softwaren benutzen, deren Quellcode offenliegt, der

durch den Anwender unter dem Betriebssystem zu einer startbaren Software neu kompiliert werden soll. Heise beschreibt das an der

Verschlüssekungssoftware TrueCrypt und beruft sich auf Aussagen Dritter zur Quellcodesauberkeit, die der Anwender, der

kompilieren soll, kennen UND glauben soll. Heise skizziert den katastrophalen Weg, wie man mit Microsoft-Software neu kompiliert,

also wieder unter einem möglicher Weise bereits gehacktem Windows.

Worin Heise sich besseren Wissens als hinterfötzig zeigt, ist die Nichtnennung eines zwingend zu vermutenden Grundes, warum

in der BRD massenweise und z.T. alternativlos-zwangsweise auf Voice over IP umgestellt wurde bzw. wird: Der digitale

Dantenfluss über Server von Providern, die auf Richterwunsch ihre Daten an den Staat abliefern müssen bzw. die mit PRISM

zwingend als überwacht gelten MÜSSEN. VoIP ist das flächendecken Überwachungsinstrument, das von den Überwachten

mitfinanziert wird, ohne von der Überwachung etwas zu ahnen.

Heise ct ist gegenüber der Computer Bild nicht ganz so dämlich, tut aber letztendlich das gleiche, nur erheblich teurer: Als

Trittbrettfahrer abkassieren - für 4,20 Euro sind Sie dabei ....

Zur Entlastung von Heise: Der Verlag sucht seit Jahren regelmäßig Mitarbeiter als "Redakteure oder Volontäre", deren

Aufgabenbereich sich nicht unterscheiden: Redakteur und Anlernling sind bei Heise eben dasselbe und Redakteure arbeiten

logischerweise gern auf dem (Gehalts-)Niveau des Anlernlings. ..... So was kommt von so was.

15.07.2013 ct vom Heise-Verlag

Überwachung durch die NSA, Großbritannien, Israel, BRD, Boeing, Oracle, Apache Foundation, Google etc. aus Sicht des Heise-Verlages

Seit den 60-ger Jahren sind die USA, Kanada, Großbritannien, Australien und Neuseeland im Echolon-Projekt verbunden, um

weltweit zu spionieren und abzuhören. Die Europäische Union nimmt 40 Jahre später, also in 2001 diese Spionage zur Kenntnis:

im großen Stil erfolgt das Abfangen von z.B. Emails und Telefon. Und: Terrorbekämpfung ist nicht der einzige Grund der Spionage.

Im Zuge des durch Terroristen, für die die BRD ein Anlaufland war) erfolgte u.a. Vernichtung u.a. des World Trade Center in

New York implementierte Antiterrormaßnahmen wurden die USA und deren Echolon-Verbündete auf Totalüberwachung umgestellt.

Dieser Zustand gilt sein 2001 bis heute.

Ein aus Israel stammendes Unternehmen Narus beschafft in 2004 die Möglichkeit, Daten direkt am Glasfaser abzugreifen: Annähernd

in Echtzeit bei 100 Gigabit pro Sekunde (ca. 100 Millionen Byte pro Sekunde) und inklusive Speicherung in Datenbanken und

forensische Analyse. Seit 2010 stellt der Boeing-Konzern die Technik bereit.

In 2010 wurde durch das Unternehmen Glimmerglass das Abfangen von Mails, Datenfluss in Twitter und Facebook in Echtzeit

ermöglicht. Der Einsatz erfolgte u.a. auch in Afghanistan, um das dortige Internet abzufangen. Die Daten werden durch Filter

der Lichtwellenlänge beziehbar (Datenkanäle aus Interferenz). Der ursprüngliche Zweck von Glimmerglas war das Anzapfen von

Glasfaer-Unterseekabeln.

Das Unternehmen Google hat zur Totalbüberwachung die Methode der Großtabellen-Speicherung geliefert, so dass die NSA dieses

Modell erfolgreich weiterentwicklen konnten.

Das Unternehmen Oracle hat die Java-Komponenten bereitgestellt, anhand deren die Methode der Großtabellen-Speicherung

von der NSA implementiert wurde.

Das Unternehmen Apache Foundation hat mit seinem Opensource-Projekt die serverseitige Einbindung der Java-Komponenten

und der Großtabellen-Speicherung ermöglicht (September 2012).

Eine Analsyeschnittstelle für massenhafte Clusterauswertung liefert das Framework Hadoop (in Java).

Die USA implementieren z.Z. eine Massenspeichersystem, das mindestens 10 hoch 24 Bytes speichern kann (1000 Milliarden

Terabytes) - inklusive Entschlüsselung von Daten.

Die Totalüberwachung durch die USA und deren Echolon-Partner erfolgt u.a. per Datenfluss direkt von den Datenkabeln

zwischen Kontinenten und Ländern (Glasfaserkabel). Innerhalb der USA hat das Unternehmen AT & T den Datenabgriff

ermöglicht: Direkt von Einrichtungen des Unternehmens aus.

Weltweit nutzen die USA und Partner 100 Zugänge zu Glasfasernetzen. In Europa ermöglichen das

Großbritannien und 1 der Glasfaserschnittstelle TAT-14 (Spionage-Projekt Tempora)

BRD und Schnittstellen im BRD-Nichtbeitrittsgebiet - z.B. spezialisiert auf Datenverbindungen gen Mali und Syrien.

In der BRD befindet sich die größte Schnittstelle in Frankfurt /Main, den die meisten deutschen Provider passieren,

so dass dort z.B. die Überwachung deutscher Bürger etc. erfolgen könnte.

Die USA sammeln in der BRD pro Tag ca. 20 Millionen Telefonverbindungen und 10 Millionen Internetdaten-Sätze.

Metadaten der Verbindungen sind regelmäßige Objekte der Überwachung, also nicht z.B. Inhalte von Telefongesprächen.

Die USA haben bei Bedarf vollen Echtzeitzugriff auf von US-Firmen wie Microsoft, Apple, Google, Yahoo und Facebook

erzeugte und gehostete Daten - inklusive Liveüberwachung per PRISM von Chat, Voice, Video, Email etc..

Laut PRISM-Informant Snowden haben die USA Anfang April 2013 weltweit 117675 Menschen in Echtzeit überwacht.

Die BRD-Geheimdienste haben folgende Möglichkeiten

eigene Aktivitäten der Auslandsüberwachung unter wegen Rechtsnorm zu vollziehenden Ausschluss der inländischen

Überwachung.

je nach Rechtsnorm beschränkte inländische Überwachung

Totalüberwachung unter kompletter Umgehung jeder Rechtsnorm des deutschen Hoheitsgebietes durch Import von Daten,

die Dritte außerhalb der BRD über die BRD gesammelt haben. Die BRD-Überwachungsorgane beziehen traditionell in guter

Zusammenarbeit Daten Deutscher, die von den die USA überwacht wurden: Im Fall, dass die USA nicht von deutschen

Boden aus überwacht haben, fällt für die Datenbeschaffung die Anwendung deutschen Rechtes weg. Im Fall, dass die USA

legal, aber geheim von deutschen Boden aus überwacht haben (siehe oben Schnittstellen in der BRD), kann deutsches Recht nicht zum

Zuge kommen, solange keine Informanten (wie Snowden) die Sachlage einer beginnenden Klärung unterziehen.

In beiden Fällen spielt Recht keine Rolle.

Die weltweite oder nationale Implementierung von per Netzwerk erreichbaren Datenspeicher (Clouds), deren örtliche Lage weltweit

oder national ist, unterliegt grundsätzlich der Überwachung des Internets. Das trifft auch für Clouds zu, die auf dem Hoheitsgebiet

einer z.B. deutschen Rechtsnorm liegen und nach dieser benutzt werden müssten, wobei die Rechtsnorm wie oben gezeigt komplett

umgangen werden kann. Die Überwachung der Clouds erfolgt direkt mit den Servern der Clouds. In der BRD dient u.a. das

Forschungszentrum Telekommunikation (SFZ TK) zur Spionage in Clouds.

16.07.2013 heise.de

Der PRISM-Informant Snowden geht davon aus, dass ihn in den USA Folter und Exekution erwarten. Snowden hat im Transitbereich

eines russischen Flughafens Asyl in Russland beantragt.

18.07.2013 heise.de

Laut BRD-Regierung und BRD-BND setzt die NATO-Truppe Isaf ein Programm mit dem Namen PRISM ein, um die

Überwachung in Afghanistan per Radar und Luftaufklärung zu vollziehen. Dabei werden keine Daten des US-Projektes mit dem

Namen PRISM benutzt, da es 2 verschiedene Programme sind, die aber den gleichen Namen haben.

18.07.2013 heise.de

PRISM - Überwachung in Europa von deutschem Boden aus

In 2015 werden die USA in Wiesbaden-Erbenheim (BRD) ein neues Zentrum der militärischen Aufklärung in Betrieb nehmen.

Die BRD ermöglicht es, geheime Aufklärung von Russland bis Israel und Afghanistan zu betreiben. Der BND der BRD bestätigt:

Die NSA der USA hören von deutschem Boden aus ab.

19.07.2013 heise.de

Der Hersteller BlackBerry hostet temporär die Kunden-Zugangsdaten vom Mail-Account auf einen BlackBerry-Server, um so eine

Anmeldung an den Mail-Account des Kunden vollziehen zu können, als würde sich der Kunde anmelden. Dass dieses nur für die

Installation des Mail-Accounts benutzt wird, wird dem Kunden per Allgemeine Geschäftsbedingungen mitgeteilt, die der Kunde

akzeptieren muss, um das BlackBerry-Gerät überhaupt nutzen zu können. BlackBerry hat also grundsätzlich Kenntnis über

Zugangsdaten seit Account-Einrichtung, wenn danach die Daten durch den Kunden nicht abänderbar sind.

19.07.2013 bundesregierung.de

Die BRD-Kanzlerin stellt fest: "Deutschland ist kein Überwachungsstaat". "Bei uns in Deutschland und in Europa gilt nicht das Recht

des Stärkeren, sondern die Stärke des Rechts."

20.07.2013 heise.de

Googles Android-Betriebssystem ermöglicht mit der Back-up-Funktion "Meine Daten sichern" den unerwünschten Zugang zu den

Daten durch Dritte: Es wird das Backup-Tool benutzt, um an die Kennwörter zu kommen, die mangels Password, das Google NICHT

kennt, als Backup-Datenteil auf dem Google-Account (Google-Server) liegen und von dort durch Dritte abgeholt werden könnten.

Wegen eben dieser Unterlassung der Sicherheit der Kundendaten ist das Ziel, den Datenzugriff, der Google-Nutzer außerhalb des US-

Rechtsgebietes betrifft, zu erleichtern, als möglich zu betrachten. Denn z.B. unterliegen Europäer keinem US-Recht - der richterliche

Vorbehalt nach US-Recht fällt weg. Damit unterstützt Google mit Android den Vollzug von Wirtschaftsspionage.

20.07.2013 heise.de

Das von der EU wischen 1998 und 2000 entwickelte Abkommen mit den USA erlaubt die Weitergabe von personenbezogenen

Daten aus EU-Mitgliedsstaaten an Unternehmen in den USA, wenn diese Unternehmen als sicher eingestuft sind.

Über 1000 Unternehmen, darunter Amazon, Facebook, Google, Hewlett-Packard, IBM und Microsoft, sind als sicher eingestuft.

Nach über 13 Jahren ist der / die aktuelle EU-Justizkommissar / in der Meinung, das Datenabkommen mit den USA einer Revision zu

unterziehen.

21.07.2013 heise.de

In der Anbindung deutscher Geheimdienste an das US-Überwachungs- und Spionagesystem kann die BRD als Staat die per

beschafften deutschen Daten auswerten. Dazu nutzt die BRD eine NSA-Software (XKeyscore) und bekommt so

gefilterten Zugriff auf monatlich bis zu 500 Millionen Datensätze aus der Überwachung von Deutschland. Der BND und das

Bundesamt für Verfassungsschutz (BfV) können so Deutsche überwachen: Telefonnummern, E-Mail-Adressen und Zeitstempel von

Nutzeraktivitäten, Stichwörter der Sucheingabe im Webinterface einer Suchmaschine, Auslösung einer Abhörung von

Kommunikationsinhalten. Der Import von Daten der NSA-Überwachung nach US-Recht in das Rechtssystem der BRD unterliegt der

Maßgabe der BRD-Regierung, die den Rechtsrahmen für geheimdienstliche Überwachung passend zu den Bedürfnissen z.B. der USA

abgeändert hat. (Geheimdienste sind ev. direkt dem Kanzleramt unterstellt und dann Vollzugsorgane im Interesse der BRD-

Regierung).

21.07.2013 vom Autor dieser Dokumentation

Völlig unklar ist, WER die Daten beschafft, also NSA per Spionage oder BRD per Überwachung. Der Import von deutschen Daten aus

den USA berührt nicht den Datenschutz der BRD, wenn die USA nicht von deutschem Boden aus spionieren. Die Überwachung der

Deutschen durch BRD-Staatsorgane, um diese Daten den USA zu geben - der Export von der BRD unter Umgehung des BRD-

Datenschutzes dürfte der BRD-Kanzlerin theoretisch das Aus bescheren, wenn der betroffene Staatsdienst direkt dem Kanzleramt

unterstellt ist. Und: Dann hat die BRD-Kanzlerin zwingend Kenntnis.

23.07.2013 heise.de

Die Nutzung von sozialen Netzwerken im Internet sind mangels deren Konformität mit dem deutschen Recht nun in BaWü für

dienstliche Zwecke eines Lehrers verboten worden.

26.07.2013 heise.de

Die Verschlüsslung von Daten per Protokoll SSL / TLS kann so erfolgen, das aufgezeichnete Daten später nicht mehr knackbar sind

(Perfect Forward Secrecy (PFS)). Um dieses zu umgehen, setzen die großen US-Konzernen weder Microsoft noch Apple, Twitter,

Facebook, Yahoo oder AOL das PFS nicht ein. Google dagegen nutzt PFS.

US-Medien berichten, dass Regierungsbehörden von Dienstanbietern im Internet die Herausgabe der geheimen Schlüssel ihrer Server

mit SSL-Verschlüsselung fordern. Mit dem in den Berichten als "Master-Key" bezeichneten Schlüssel ließe sich die gesamte

Kommunikation des Servers entschlüsseln - und in vielen Fällen sogar im Nachhinein.

26.07.2013 bundesregierung.de

Überwachung durch Staatsorgane der BRD

"Die deutschen Nachrichtendienste arbeiten nach Recht und Gesetz", sagte der Chef des Bundeskanzleramtes, Ronald Pofalla, nach

der Sitzung des Parlamentarischen Kontrollgremiums. Er betonte, die Nachrichtendienste würden in Deutschland rechtsstaatlich

kontrolliert.

27.07.2013 heise.de

Die seit 2006 aktivierte Vorratsspeicherung der NSA unterliegt menschlichen Fehlern, weil die Überwachung wegen deren hohen

Komplexität bezüglich Technik und Gerichtsauflagen schwer beherrschbar ist, obwohl ein US-Geheimgericht des Rechtsstaates

verwendet wird, um den Foreign Intelligence Surveillance Act (FISA) zur Aufklärung der ausländischen Telekommunikation

vollziehbar zu machen.

27.07.2013 zeit.de

PRISM-Informant Snowden

wird aus Sicht des US-Justizministers Holder nicht einer Folter oder Todesstrafe unterzogen, so dass ein mit diesen

Qualen begründetes Asylverfahren Snowdens in Russland zur Auslieferung Snowdens an die USA führen muss.

wird aus Sicht seines Vaters

sehr wohl nicht vor Todesstrafe und Folter geschützt sein. Um die Behauptung des US-Justizministers Holder als Zugeständnis zu

verstehen, muss man schon eine sehr verzerrte Wahrnehmung haben.

unterliegt dem US-Recht, das eine aufgedeckte Spionage nicht gesetzlich verbietet.

27.07.2013 zeit.de

Der BRD-Verfassungsschutz schließt die Überwachung der BRD von deutschem Boden aus. Weil das so ist, sind alle

deutschen Nachrichtendienste vom Vorwurf befreit. Z.B. diene die Software XKeyscore nur zu Analyse von gewonnenen Daten.

Der BRD-Kanzleramtsminister Ronald Pofalla stellt fest:

Es gibt nun keinerlei ungeklärte Vorwürfen gegen die deutschen Nachrichtendienste.

Es ist 100% auszuschließen, dass die Nachrichtendienste gegen Recht und Gesetz des Datenschutzes verstoßen.

27.07.2013 zeit.de

Der unter Ex-Kanzler Schröder (SPD) maßgebende Ex-Innneminister Schily (SPD) stellt fest:

Die Überwachung der BRD durch die USA ist eine kleine Gefahr, denn: "Die größte Gefahr geht vom Terrorismus und von der

Organisierten Kriminalität aus. Ich finde manches Getöse, was da im Moment zu hören ist, nicht angemessen."

Datenschutz unterliegt letztendlich der Maßgabe der Sicherheitsbehörden, die sich darum kümmern, wenn das Internet zur

Verabredung oder Vorbereitung von Verbrechen genutzt werde. Dazu darf Datenschutz nicht überzogen werden.

18.05.2005 Die Welt

Schily rechtfertigt Nein zur Aufarbeitung der NS-Zeit in Bundesministerien

10.08.2006 Heise.de

Ex-Innenminister Schily

berät als Sicherheitsexperte mit fundierten Marktkenntnissen künftig zwei Biometrie-Firmen (Schily im

Aufsichtsrat)

hat in 2005 den BigBrother-Lifetime-Award wegen übereilter Einführung des biometrischen ePasses mit

unausgereifter Technologie und ohne parlamentarische Legitimation bekommen

27.01.2007 Netzeitung.de

Fall Kurnaz - Haft im US-Gefangenenlager Guantanamo

Außenminister Steinmeier

bestreitet jegliches Fehlverhalten

würde heute genauso entscheiden:

Bremer Türken nicht aus dem US-Gefangenenlager Guantanamo nach Deutschland zukehren lassen und ihn weiter

im US-Gefangenenlager Guantanamo belassen, da Kurnaz damals durch deutsche Behörden als Sicherheitsproblem

eingestuft wurde

Freilassungsgesprächen bezüglich Kurnaz im Oktober 2002 umfassten lediglich Kontakte auf mittlerer

Geheimdienstebene

ehemaliger Bundesinnenminister Otto Schily:

Die frühere Bundesregierung hat zu keinem Zeitpunkt auch nur andeutungsweise den Versuch gemacht, die

Freilassung von Kurnaz zu verhindern oder auch nur zu behindern. Im Gegenteil: Es gab Bemühungen, die US-

Regierung zu einer Freilassung zu bewegen.

Die Wiedereinreise nach Deutschland sei nicht die Vorbedingung für eine Haftentlassung gewesen. Kurnaz hätte

schließlich jederzeit in die Türkei fahren können. Nach den Erkenntnissen aller mit dem Fall befassten

Sicherheitsbehörden habe es im Fall Kurnaz erhebliche und ernst zu nehmende Sicherheitsbedenken gegeben.

Spiegel-Magazin-Recherchen:

Freilassungsgesprächen bezüglich Kurnaz umfassten auch Kontakte mit dem US-Verteidigungsministerium, der CIA,

dem BRD-Verfassungsschutz und dem BRD-Bundesnachrichtendienst. Das Pentagon hatte demnach keine

grundsätzlichen Einwände gegen den Plan, Kurnaz freizulassen und als Informanten einzusetzen.

25.04.2007 Heise.de

Bundesregierung: Heimliche Online-Durchsuchungen werden bereits praktiziert, weil eine seit 2005 geltende

Dienstvorschrift des damaligen Bundesinnenministers Otto Schily (SPD) das ermöglicht, wobei die Online-

Durchsuchungen keine Verletzung des Fernmeldegeheimnisses und des Grundrechts auf informationelle

Selbstbestimmung darstellen.

05.05.2007 Heise.de

Ehemaliger Staatssekretär Diwell (SPD) von Ex-Bundesinnenminister Otto Schily (SPD):

Schily wollte mit seiner umstrittenen Dienstvorschrift aus dem Sommer 2005 dem Verfassungsschutz keine Befugnis

zur Ausspähung privater Computer geben.

Diwell hatte im Sommer 2005 als Innen-Staatssekretär die Dienstvorschrift unterzeichnet und zugleich geglaubt, dass

es nur um die Beobachtung von abgeschotteten Internet-Foren geht und war sich zugleich nicht bewusst war, dass der

Verfassungsschutz auf Grundlage der Dienstvorschrift auch den Inhalt privater Computer ausspähen könnte.

Der Verfassungsschutz führte seit 2005 Online-Durchsuchungen auf Basis der Dienstvorschrift durch.

Der Bundesgerichtshof (BGH) hatte Anfang des Jahres 2007 entschieden, dass es bislang keine Rechtsgrundlage für

heimliche Online-Durchsuchungen durch die Strafverfolgungsbehörden gibt.

Bundesinnenminister stoppte Online-Durchsuchungen vorerst, um die Rechtsgrundlage prüfen zu lassen, hält sie aber

als Mittel für Geheimdienste und Strafverfolger weiterhin für dringend notwendig.

Bundesinnenminister, andere Innenpolitiker der Union, das BKA und etwa der SPD-Innenpolitikexperte Dieter

Wiefelspütz fordern seitdem die rasche Schaffung einer rechtlichen Grundlage für das umstrittene neue

Ermittlungsinstrument.

10.05.2007 rbb-online.de Kontraste

Wanze im Wohnzimmer - heimliche Online-Spitzelei durch den Verfassungsschutz 2005 bis 2007

Bei einer polizeilichen Durchsuchung braucht man einen richterlichen Beschluss und kann einen Anwalt hinzuziehen.

Nicht so bei Online-Durchsuchungen. Denn wer nicht ahnt, ausgespäht zu werden, kann auch nicht dagegen

protestieren.

März 2005 - Innenminister Schily (SPD) genehmigte Online-Durchsuchungen per Dienstanweisungen: Das heimliche

Beobachten und sonstige Aufklären des Internets sowie insbesondere die verdeckte Teilnahme an seinen

Kommunikationseinrichtungen, bzw. die Suche nach ihnen, sowie der heimliche Zugriff auf IT Systeme unter Einsatz

technischer Mittel

Herbst 2006

Innenminister Schäuble (CDU) fordert vom Bundestag Finanzen für die Onlinedurchsuchungen (im Rahmen des

Programmes für innere Sicherheit). Mit diesen Forderungen fiel den Abgeordneten auf, dass es keine

Rechtsgrundlage für Onlinedurchsuchungen gibt.

Hans-Christian Ströbele (Bündnis 90/Grüne), MdB, Parlamentarisches Kontrollgremium:

Allein die Vorstellung, dass ein Geheimdienst in den Computer, den ich hier auf meinem Schreibtisch habe über das

Telefon reinkriechen kann, diese Vorstellung habe ich erst Ende 2006 entwickeln können, seit ich gehört habe, dass

das im strafprozessualen Bereich angewandt worden ist.

31. Januar 2007 Bundesgerichtshof - Die verdeckte Online- Durchsuchung ist mangels einer Ermächtigungsgrundlage

unzulässig.

April 2007 - Innenminister Schäuble stoppt die Online-Durchsuchungen vorläufig und möchte aber die Verfassung

ändern, um das Recht auf heimliches Ausspähen zu bekommen.

09.11.2007 Netzeitung.de

Bundestagspräsident Lammert hat ein Prüfverfahren gegen den früheren Bundesinnenminister Otto Schily (SPD)

wegen womöglich verschwiegener Nebeneinkünfte eröffnet. Schily verweigert entgegen der geltenden

Verhaltensregeln für Abgeordnete detaillierte Angaben zu seinen Einkünften als Anwalt, um die Anonymität seiner

Mandanten zu wahren. Die Transparenzregeln für Bundestagsabgeordnete hält Schily für völlig ungerecht und nicht

durchdacht. Schily sieht einem Gerichtsprozess gelassen entgegen.

Nach den Bundestags-Regeln müssen Abgeordnete Auskunft über Verdienste aus Nebentätigkeiten geben. Hat ein

Parlamentarier seine Auskunftspflicht verletzt, muss er mit einer Strafe von bis zur Hälfte der jährlichen

Abgeordneten-Entschädigung rechnen.

04.04.2008 Netzeitung.de

Bundesregierung bestreitet die Einflussnahme von Mitarbeiter privater Unternehmen auf Gesetzgebung

z.Z sind 100 bis 120 externe Mitarbeiter in den Ministerien befristet beschäftigt und arbeiteten nicht in

Leitungsfunktionen.

Es sei ohnehin eine absurde Vorstellung zu glauben, dass ein solcher Mitarbeiter der Bundesregierung einen

Gesetzentwurf unterjubeln könnte.

August 2003 Regierung (u.a. Finanzminister Eichel SPD) verabschiedet das Investment-Modernisierungsgesetz, das

durch eine vom Verband der Investmentbranche bezahlte Juristin mit eigenem Büro im Finanzministerium

mitformuliert wurde.

April 2001 Wirtschaftsminister Werner Müller richtet "Task Force Netzzugang" ein, die anhand von

Ministeriumsbeamten und Mitarbeiter der Energie-Konzerne den Zugang zu den Leitungen der großen vier

Energiekonzerne zu kontrollieren (Selbstkontrolle der Konzerne)

Bundesinnenminister Otto Schily (SPD) initiierte unter dem Motto "Seitenwechsel" ein "Personalaustauschprogramm"

für fast alle Ministerien: Interessenvertreter der Wirtschaft wie Siemens, BASF, DaimlerChrysler und Deutsche

Bank wurden zum Zweck in die Ministerien geholt wurden, dass die Verschlankung der Bürokratie und zugleich ein

Wissensaustausch mit Fachleuten aus der Wirtschaft möglich sind.

28.07.2013 heise.de

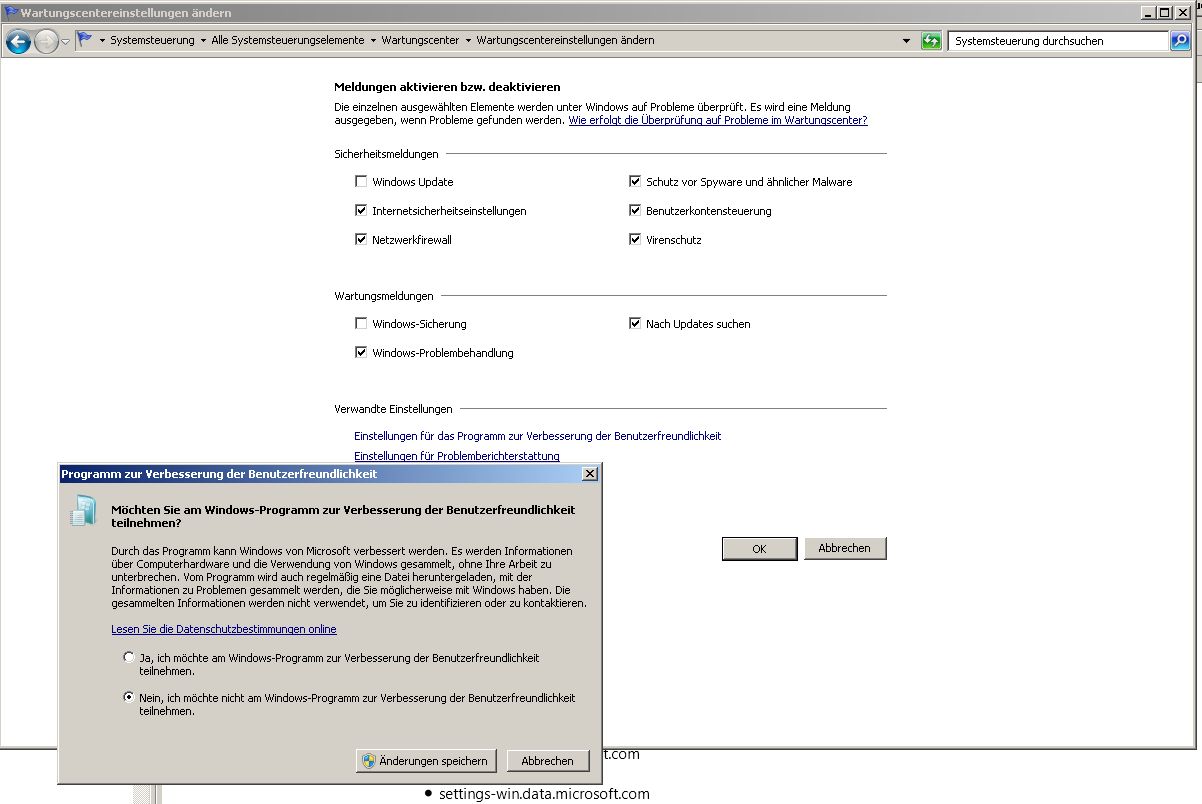

Microsoft hat seine Windows-Produkte mit einer Zertifikateverwaltung der SSL-Verschlüsselung (CA-Zertifikate) ausgestattet, die

Softwaren wie Browser, die unter Windows laufen, betreffen können. Windows lädt standardgemäß Stamm-Zertifikate automatisch

nach. Diese Zertifikate können zur Beglaubigung andere Zertifikate herhalten, wenn die Software keine eigene Zertifikatsprüfung

implementiert hat. Sollte diese automatische Zertifikatsverwaltung gehackt sein, ist der Zugriff auf andere SSL-Zertifikate möglich -

also das Lauschen an verschlüsselten Verbindungen. Wer unter Windows per Gruppenrichtlinien-Editor diese automatische

Beschaffung von Stammzertifikaten abschaltet, wird mangels ausreichender Zertifikate die Browser Internet Explorer, Safari und

Chrome nicht mehr nutzen können, denn diese haben keine eigene Zertifikatsverwaltung. Firefox dagegen schon. Der Aufruf der

Webseite der Telekom-CA https : / / www.telesec.de ist im Firefox möglich, da dieser ein Zertifikat bereits im Browser hat - zu einem

Fehler führen Internet Explorer, Safari und Chrome.

28.07.2013 zeit.de

Die USA stehen auf Grund wirtschaftlicher Schwierigkeiten vor massiven Sozialproblemen - US-Präsident Obama stellt fest:

Die USA unterliegen einer wachsenden Einkommensungleichheit, die den sozialen Frieden gefährdet.

Die wachsenden Einkommensungleichheit verhindert die Identifizierung der US-Bürger mit dem Staat, da dieser nicht mehr

Chancen für den Aufstieg aller Bürgers offeriert - inklusive sinkende Aufstiegschancen.

Die wirtschaftliche Instabilität der USA begünstigt Rassismus im Sinn des Verteilungskampfes von Menschen verschiedener

Herkunft: Die am Markt verfügbaren Menge an Güter sinkt.

Eine Sparpolitik ist dann unzulässig, wenn

Wachstumsförderung der Mittelschicht sinkt.

Finanzern und Ressourcen für die Problemlösungen im Bereich Handel, Klimawandel und Einwanderung behindern.

Invest in die Bereiche Infrastruktur, Bildung, erneuerbare Energien und Forschung ist zwingend.

Die in den USA im Repräsentantenhaus die Mehrheit habenden Republikaner sind anderer Meinung als Obama und wollen

alternativ die Einsparungen im neuen Haushaltsjahr ab 1. Oktober 2013 ausweiten.

28.07.2013 vom Autor dieser Dokumentation

Unter Angaben aus der ct des Heise-Verlages 07 2013 lässt sich zu zu Microsoft Windows feststellen:

Die Signaturverwaltung bezüglich SSLVerschlüsselung unter Microsoft Windows ist mit einer

Hintertür versehen, die es zulässt, dass die SSL-Verschlüsselung durch gehackte Zertifikate

lahmgelegt werden kann. Es ist davon auszugehen, dass dieses Einfalltor für Trojaner auch

aktiv benutzt wird.

Die SSL-Verschlüsselung per HTTPS unter Windows basiert auf windowsbezogene Stammzertifikate,

die von Windows auf gepflegt werden. Die Zertifikate können von Zertifizierungsstellen (CA)

stammen - oder auch nicht. Der Internet Explorer nutzt eine Liste von Stammzertifikaten,

die allerdings nicht umfassend sein müssen.

Ist ein unter Windows benötigtes, aber nicht in der Liste gespeichertes Zertifikat zu verwenden,

lädt Windows eine gepackte Datei nach, die Angaben für aus Microsoft-Sicht vertrauenswürdige

Zertifikate enthält, wird das dort gefundene Zertifikat nachgeladen und in die windowseigene

Zertifikatsverwaltung als VERTRAUENSWÜRDIG implementiert.

Diese Windowssystematik erfolgt regelmäßig im Hintergrund und ohne Kenntnis des Nutzers.

Damit kann Microsoft auch Zertifikate von z.B. Überwachungsdiensten implementieren.

Windows ist also systemisch mit Trojanerfunktionalität ausgestattet. Betroffen sind alle

Windows-Versionen seit 2008 (Automatic Root Certificates Update). Der Idealfall: Der als

vertrauenswürdig implementierte Trojaner-Zertifikat gibt die Man-In-The-Middle-Überwachung

von SSL und TSL frei: In der Datenleitung der Verschlüsselung wird direkt abgehört. Oder:

Implementation eines Trojaners als Systemtreiber.

Leckerbissen: Browserhersteller wie Google (Chrome) und Apple (Safari) benutzen die windows-

eigene Zertifikatsverwaltung. Mozilla hat eigene Dateien zu Zertifikaten. Wer also sicher

gehen will, sollte Mozilla verwenden.

Die Deaktivierung bzw. Einschränkung der Nachladefähigkeit (Updatefähigkeit) von Windows

bezüglich Daten zu Zertifikaten wird durch die Dezimierung des Standardumfanges der

von Hause aus implementierten Zertifikate, die nicht nachgeladen werden müssen, unmöglich.

Man muss also nachladen lassen, wenn man Chrome, Safari oder Internet Explorer benutzt.

Die ganz sichere Methode ist allerdings, von Microsoft Windows Abstand nehmen und sich einem

anderen Betriebssystemanbieter zuzuwenden.

29.07.2013 heise.de

Der PRISM-Informant Snowden stellt fest, dass die USA zielgerichtet Personen überwachen können. Die Einschränkungen sind

nur politischer Natur, technisch gebe es keine Hindernisse.

Ende Juni gab es Berichte, wonach die NSA eingestanden habe, dass Tausende Analysten wie Snowden eine solche Überwachung

einleiten können.

Der BRD-Innenminister stellt fest:

Der PRISM-Informant Snowden lügt, denn

PRISM dient der strategischen geheimdienstlichen Überwachung nur zum Zweck der Terrorbekämpfung.

PRISM ist nicht in der Lage, mehr zu tun als zu filtern, z.B. Telefonnummern.

PRISM ist technisch so angelegt, dass eine personenscharfe Überwachung ausgeschlossen ist.

aus Sicht des BRD-Ministers betreiben die USA keine Spionage sondern verhindern Terroranschläge in der BRD:

Zu dieser Kenntnis gelang der BRD-Minister im Zuge seines Besuches am 12.07.2013 in den USA.

Unternehmen müssen ihre Sicherheitskonzepte zum Schutz der Geschäftsgeheimnisse regelmäßig erneuern:"Das ist wie beim

Joghurt. Es gibt auch für Sicherheitseinrichtungen ein Ablaufdatum, und dann müssen Sie erneuern."

30.07.2013 heise.de

Wikileaks-Informant Bradley Manning ist in 19 von 21 Anklagepunkten schuldig gesprochen worden, nicht jedoch im Vorwurf der

"Unterstützung des Feindes". Das Strafmaß für Bradley soll im August verkündet werden.

30.07.2013 Überwachung von deutschem Boden aus ZDF-TV

Die USA können von deutschen Boden aus unter Nutzung von Privatfirmen

die Überwachung vollziehen: US-Streitkräfte dürfen seit

2003 Privatfirmen nutzen, um Aktivitäten analytisch zu überwachen.

Die damalige BRD-Regierung hat diese Zusammenarbeit explizit genehmigt.

Es gibt in 2011 mindestens 207 Privatfirmen, für die das zutrifft.

Das sind z.B. Firmen, die dem US-Recht unterliegen.

Die mit Arbeitskräftebedarf verbundene Geschäftstätigkeit orientiert

sich auch direkt an Fachkräfte, die PRISM kennen und können. Z.B.

hat die US-Firma Booz-Allen Hamilton Inc, für die u.a. der PRISM-

Informant Snowden gearbeitet hat, in Deutschland Deutsche in 2008

überwacht - mit wissen der BRD-Regierung.

Die Maßgabe der BRD-Kanzlerin, dass man sich auf deutschem Boden an

deutsches Recht halten muss, ist nicht nur deswegen eine Lüge,

sondern auch, weil Nachkriegsrecht gilt und somit eine durch die

Westzonen-Mächte vollzogen Überwachung der BRD weiterhin geschützt ist.

02.08.2013 dradio.de

Die BRD-Regierung hat ein von 1968 stammendes Abkommen der BRD mit den USA und Großbritannien außer Kraft gesetzt,

ohne allerdings das "Zusatzabkommen zum Truppenstatut" von 1959 zu annullieren, so dass die Sieger des 2. Weltkrieges, also

die Alliierten weiterhin in Deutschland nachrichtendienstlich aktiv sein dürfen.

Auch wenn der Hauptzugang zum weltweiten Internet der BRD per Glasfaserknoten

in Frankfurt / Main durch ein Privatunternehmen De-Cix betrieben wird, ist

die Überwachung direkt am Knoten nach deutschem Recht nicht zulässig.

Jedoch hat der PRISM-Informant Snowden bestätigt: Täglich bis zu

20 Millionen Telefonverbindungen und 10 Millionen Internetverbindungen

aus der BRD werden überwacht. Das bedeutet aber, dass die Überwachung

illegal ist bzw. bisher streng geheim war. Allerdings spielt das keine

Rolle, denn die Überwachungsaktionen der USA von deutschem Boden aus

werden nach US-Recht für Nicht-US-Hoheitsgebiete vollzogen.

Der Hauptzugang zum weltweiten Internet der BRD per Glasfaserknoten

in Frankfurt / Main ist an das Netzwerk des Unternehmens Level 3

Communications angeschlossen. Dieses Unternehmen unterliegt US-Recht.

31.07.2013 www.theguardian.com/world/interactive/2013/jul/31/nsa-xkeyscore-program-full-presentation

The Guardien offeriert eine Folienpräsentation zu dem Produkt XKeyScore

Das Programm nutzt weltweit Server mit einem Linuxbetriebssystem - über 500 bis 700 Server sind zu Clustern zusammengeschaltet,

deren Erweiterung simple ist. Die Datenbankabfragen sind also serverübergreifend. Das System hat Schnittstellen zu

Softwareentwicklern und kann auf Bedürfnisse der Datenauswertung fein eingestellt werden - die Weiterentwicklung des Systems

erfolgt auch bedarfsgerecht. Das System liefert Analyse von Emaildaten und deren Kontext in Echtzeit. Daten werden werden

wie in einem Ringpuffer gespeichert, so dass der Zeitraum von jetzt bis vor 3 Tagen gespeichert sind (ältere fallen aus dem

Puffer heraus) - indizierte anhand Meta-Daten, deren Ansicht, also Filterung vielfältig ist, so dass Datenzusammenführung

als Kontextbildung möglich ist (Erweiterung der indizierten Daten). Diese Daten lassen sich mit Plugins direkt nach Datenbanken

überführen, also in andere Speicherstrukturen und -orten exportieren, wobei Meta-Data der Schlüssel sind. als Schlüssel dienen

z.B. Telefonnummer, Emailadresse, Log-Daten wie IP etc., Daten der Aktivität der überwachten Person z.B. die Auswertung

der Serverprotokolls von HTTP-Zugriffen des Browsers (HTTP-Client) auf dem Computer des Überwachten. Anhand dieser Schlüssel

lässt sich die Überwachung ganzheitlich und unter Gewinnung neuer Beziehungen (also auch Kontext zu Personen und anderen

Dingen, die mit dem Überwachten kommunizieren oder Kontakt haben bzw. Daten hosten oder nutzen) durchführen, wobei bei

passender indizierter Speicherung in eine Datenbank dann nur 1 Schlüssel ausreichen kann.

31.07.2013 vom Autor dieser Dokumentation

The Guardian zeigt exakt genau das, was der PRISM-Informant Snowden schon immer behauptet: Eine Person ist ganzheitlich

überwachbar, sobald Daten zur Person vorliegen, wobei es keine Rolle spielt, welchen Zweck die von der Person verursachten

Daten haben. Mit anderen Worten - freie fahrt für Spionage.

Die BRD hat zugegeben, das Programm XKeyScore zu testen. Wegen den Eigenschaften der Software muss zwingend davon

ausgegangen werden, dass der Test nicht zwingend der deutschen Rechtsnorm unterliegt bzw. Geheimdienste mit Daten

arbeiten, die außerhalb ihrer Rechtsnorm erfasst wurden (Import von Daten aus dem Ausland). Und das ist ebenfalls zwingend,

denn die Server der Software liegen auch außerhalb des deutschen Hoheitsgebietes. Wegen diesem Umstand muss daher

davon ausgegangen werden, dass die Datenverarbeitung ohne Anwendung deutschen Rechtes Standard sein muss. Und:

Der Test der Software muss eine Vereinbarung mit dem Systemanbieter bewirkt haben. Da aber Geheimdienste u.a. der

BRD-Regierung unterstellt sein könne, muss die BRD-Regierung zwingend von der Situation wissen und damit in allen

Aussagen zwingend lügen, wenn das deutsche Recht als gebrochen erscheinen könnte. Das aber ist nichts anderes als

System-Zersetzung und damit offener Faschismus.

Snowden befindet sich definitiv in Lebensgefahr. Und klar: Die BRD-Regierung konnte Snowden zwingend keinen

Zugang zur BRD gewähren, auch wenn die Grünen den Zugang Sowdens wegen gültiger Rechtslage gefordert hatten.

01.08.2013 heise.de

Die NSA behauptet, dass die Nutzung des Softwaresystems XKeyScore der Maßgabe nach Berechtigung zur stets protokollierten

Nutzung unterliegt. Der Einsatz des Systems habe bis 2008 zur Ergreifung von 300 Terroristen geführt.

Der PRISM-Informant Sownden behauptet, dass Nutzer der Software XKeyScore für die aktuelle Nutzung keine gesonderte

richterliche Erlaubnis bedürfen.

01.08.2013 heise.de

Der PRISM-Informant Snowden hat für 1 Jahr freien Zugang auf russisches Hoheitsgebiet und ist vom Moskauer Flughafen

Scheremetjewo abgereist - wohin, ist unbekannt.

01.08.2013 heise.de

Der Wikileaks-Informant Manning wird wie folgt in den USA gerichtlich verurteilt:

1. Das Gericht stellt Schuld bzw. Unschuld fest und urteilt.

2. Das Gericht stellt dann das Strafmaß wegen Schuld fest und urteilt, wobei neue Fakten zur Schuld bzw. Unschuld

vorgetragen werden dürfen.

01.08.2103 zeit.de

Die USA unterziehen die Beziehung zu Russland einer Revision. Ziel ist es, passend auf das durch Russland an Snwoden

vergeben Asyl zu reagieren: US-Präsident Obama zweifelt z.Z. den Sinn des mit dem Russland-Präsident Putin geplanten

Herbsttreffens an.

01.08.2013 heise.de

Im Zuge der geheimdienstlichen Zusammenarbeit der Briten mit den USA finanzieren diese den Ausbau und Sanierung von

zur Überwachung notwendigen Objekten. Z.B. liefert der Brite für 23,5 Millionen Euro Sanierungshilfe aus den USA diesen

Daten der Überwachung Deutscher per Datenabgriff direkt am Glasfaserkabel TAT-14 in der Küstenstadt Bude.

Die Briten haben die Überwachung eines US-Terroristen in New York vollzogen, also das, was in den USA der dortigen NSA

eventuell verboten ist (Datenexport der Briten in die USA).

02.08.2013 dradio.de

Die BRD-Regierung hat ein von 1968 stammendes Abkommen der BRD mit den USA und Großbritannien außer Kraft gesetzt,

ohne allerdings das "Zusatzabkommen zum Truppenstatut" von 1959 zu annullieren, so dass die Sieger des 2. Weltkrieges, also

die Alliierten weiterhin in Deutschland nachrichtendienstlich aktiv sein dürfen.

02.08.2013 zeit.de

Überwachung durch Telekommunikationsfirmen in Großbritannien

Laut PRISM-Informant Snowden haben in 2009 British Telecom, Verizon und Vodafone auch die Netzwerkbetreiber Level 3 Interoute,

Viatel und Global Crossing als Schlüsselpartner des GCHQ, wobei Global Crossing inzwischen von Level 3 gekauft wurde, auch ihre

Kunden gegen Entgelt verwertet, wenn diese mit Hilfe der Telekommunikationsfirmen überwacht wurden. Teilweise sei die

Kooperation mit dem Geheimdienst über den einfachen Zugang zu den Datennetzen hinausgegangen, hieß es. Einige Firmen sollen

sogar Computerprogramme entwickelt haben, um dem britischen Geheimdienst das Abfangen der Daten in ihren Netzen zu erleichtern.

Faktisch habe der GCHQ einen Teil seiner Ausspäharbeit an Privatunternehmen delegiert. Die Unternehmen hätten sich auch dafür

bezahlen lassen, dass sie dem Geheimdienst Daten weitergaben.

Der GCHQ ist auch jener Dienst, der sich im Rahmen der Operation Tempora über einen Knotenpunkt Zugang zu

Kommunikationsdaten aus Deutschland verschaffte. Unter anderem dockte er an das Glasfaserkabel TAT-14 (Trans Atlantic Telephone

Cable No 14) an. Etwa 50 internationale Unternehmen betreiben das Kabel über ein Konsortium, ein großer Teil der deutschen

Übersee-Kommunikation wird darüber abgewickelt.

04.08.2013 dradio.de

Der deutsche Auslandsgeheimdienst BND liefert seit mehr als 10 Jahren seine Meta-Daten der Fernmeldeüberwachung an die USA.

Daten überwachter Deutscher, die sich in der BRD befinden, werden nicht in die USA exportiert. Die Meta-Daten umfassen keine

Inhalte von Telefonaten, sondern z.B. Ort, Zeit, Dauer und Teilnehmer einer Verbindung.

04.08.2013 faz.net und www.gesetze-im-internet.de / g10_2001 /

Der BND stellt fest, dass seine personenbezogenen Überwachungsdaten zu Deutschen nur dann z.B. an die USA gehen, wenn

Bedarf besteht, also der Einzelfall eintritt.

G-10-Gesetz eingehalten wird.

www.gesetze-im-internet.de / g10_2001 / offeriert Gesetzesversion von 2001 vom "Gesetz zur Beschränkung des

Brief-, Post- und Fernmeldegeheimnisses"

06.08.2013 bundesregierung.de

Die BRD hat nun für alle Alliierten Ländern, die Kriegssieger des 2. WK und Westzonen-Besatzungsmächte waren, die

Verwaltungsvereinbarungen von 1969 zum G10-Gesetz aufgehoben: USA, Großbritannien, Frankreich.

07.08.2013 heise.de

US-Präsident Obama verzichtet auf ein Treffen mit Russen-Präsident Putin.

07.08.2013 heise.de

Am 28.04.2002 hat die Regierung Schröder (SPD / Grüne) die Zusammenarbeit zwischen BRD-BND und USA-NSA begründet,

so dass die BRD und USA gemeinsam Fernmeldeaufklärung betreiben: Die BRD versorgt die USA mit von der BRD beschafften

Daten, die - um deutsche Personendaten bereinigt - in die USA exportiert werden.

08.08.2013 zeit.de

Die in der BRD regierenden Christen haben in 2007 die von der Schröder-Regierung (SPD / Grüne) mit den USA vereinbarte

Zusammenarbeit des BRD-BND mit der USA-NSA ausgebaut: Der in 2007 zuständige Kanzleramtsminister Thomas de Maiziere

sorgt dafür, dass Daten der aus der durch die BRD vollzogenen Überwachung der Zonen Afghanistan und Nordafrika legal an die

USA ausliefert werden.

09.08.2013 heise.de

Die NSA will die Administration der System zu 90% nur noch Maschinen und Software überlassen, so dass nur 10% des

IT-Bedarfes der Systemadministration aus menschlichem Potenzial befriedigt werden muss. Maschinen haben kein potenzielles

Sicherheitsleck, wie es der NSA-Systemadministrator und PRISM-Informant Snowden hat. 900 Systemadministratoren

werden durch Umstellung der System auf eine "virtuelle Cloude-Struktur" ersetzbar.

09.08.2013 heise.de

Der BND der BRD (als im BRD-Kanzleramt zu koordinierender Geheimdienst der BRD) setzt seit 2007 die NSA-Software

XKeyscore legal, also nach Maßgabe des BRD-Gesetzgebers ein. Der BND hat mit dieser Software keinen Datenbankanschluss zur

NSA, sondern erzeugt anhand erfasster mit XKeyScore die analysierten Daten der Aufklärung zur ausländischen

Satellitenkommunikation. Die zu vollziehende Maßgaben des Gesetzgebers sind z.B. die Vorgaben des G-10-Gesetzes zur

Beschränkung des Fernmeldegeheimnisses.

Das Bundesamt für Verfassungsschutz (als im BRD-Kanzleramt zu koordinierender Geheimdienst der BRD) setzt die NSA-Software

XKeyscore legal, also nach Maßgabe des BRD-Gesetzgebers ein.

09.08.2013 vom Autor dieser Dokumentation

Die BRD-Kanzlerin hat als Mitglied der regierenden christ-jüdischen Kaste das Deutsche Volk belogen. Die Christjüdin hatte

behauptet, erst anhand von Pressemeldungen vom PRISM-Kontext erfahren zu haben, obwohl bekannt ist, dass Geheimdienste

im Kanzleramt, z.Z. christjüdisch regiert, koordiniert werden. Dabei werden Maßgaben des Gesetzgebers und Kanzleramtes aus

Zeiten der Agenda-2010-Parteien SPD und Grüne fortgeschrieben (Kontinuität zwischen christjüdischer und sozial-grüner

Kaste).

10.08.2013 heise.de

US-Präsident Obama stellt fest:

Die Kontrolle von Behörden wird mit Transparenz verbunden, wenn der US-Kongress das gesetzlich regelt.

"Es genügt mir nicht, als Präsident Vertrauen in diese Programme zu haben. Das amerikanische Volk muss ihnen auch vertrauen."

Die Sicherheitsinteressen der USA müssen im Gleichgewicht zum US-Schutz der Privatsphäre sein.

"Amerikanische Führung in der Welt hängt vom Beispiel amerikanischer Demokratie und Offenheit ab."

Die Sammlung von Überwachungsdaten und die Abläufe im für Überwachung zuständigen geheimen Gerichtes sollen

im Vollzug bezüglich verdeckte Auswertung der Kommunikation über Telefonleitungen und im Internet abgeändert werden.

NSA solle eine Stelle erhalten, die sich um Bürgerrechte und Datenschutz kümmert.

10.08.2013 vom Autor dieser Dokumentation

US-Präsident Obama lügt nachweislich: Wer Daten direkt am Glasfaserkabel abgreift oder abgreifen lässt, also wer Rohdaten

dort sammelt, wo die Datenmenge vollständig anfallen, kann objektiv nichts mit Datenschutz und Transparenz zu tun haben, sondern

ist hochgradig paranoid und damit eine politisches Sprengstoff zum Zweck der optimalen Verunsicherung von Zonen in und

außerhalb der USA. Die Zersetzung zeigt sich exzellent am Verhältnis der USA zu Russland, also einer westlichen Demokratie zum

verkappten Kommunismus, obwohl Obama weiß, dass die Russen bezüglich Syrien den Krieg als politisches Mittel bezwecken, dass

Russen innenpolitisch analog zum Judenstern die gleichgeschlechtlichen Menschenarten selektieren und dass der Russen-Präsident

Putin unfähig ist, weder gelassen noch kreativ noch mittels objektiven Begründungen die russische Politik in Sachen Snowden und

Syrien an den Mann bringen zu können. Und obwohl Obama weiß, dass sich Putin angesichts der Erfahrung des Affentanzes von

Putin mit dessen Gesichtsmimik am letzten Date mit Obama selbst bloßstellen würde - unglaubwürdige Arroganz a la Putin. Obwohl

also Obama weiß, er würde nur gewinnen, verpasst Obama diese Chance bei Putin und verbreitet dafür schlichtweg Märchen, die auch

noch der Kongress als eine Instanz des Gesetzgebers, die nicht mal mit einer Sozialpflichtversicherung, wie sie in anderen Westwelten

existiert, klar kommt, absegnen müsste. Obama lebt in einer anderen Welt - die des Kalten Krieges. Und genau DAS weiß Putin,

der mittels dieser Schwachstelle von Obama diesen regelmäßig in die Eier treten kann, z.B. in Sachen Snowden. .... Die Welt wird

von Volltrotteln regiert.

10.08.2013 zeit.de

Laut PRISM-Informant Snowden gilt:

Die USA spionieren in der BRD in Bereichen Außenpolitik, Fragen der ökonomischen Stabilität und Gefahren für die

Finanzwirtschaft, Waffenexporte, neue Technologien und internationaler Handel, deutsche Gegenspionage, von Deutschland

ausgehende Gefahr für Cyberangriffe auf US-Infrastrukturen.

Zu den Spionage-Topzielen der USA zählen China, Russland, Iran, Pakistan, Nordkorea und Afghanistan.

10.08.2013 heise.de

Der Chaos Computer Club (CCC) stellt fest:

Die Email-Datentransfer-Verschlüsselung-Offerte der Deutschen Telekom und United Internet (GMX und Web.de)

basiert auf einer Technik, die aus den 1990-ger Jahren stammt.

lässt Abhörschnittstellen im System der Anbieter zu, da mit dem (verschlüsselten) Datentransfer die Emails auf den Servern der

Anbieter landen und dort abgehört werden können.

10.08.2013 vom Autor dieser Dokumentation

Laut Staats-Medien der BRD haben die Deutsche Telekom und United Internet festgestellt:

Emails sind auf den Servern der o.g. Anbieter nur dann verschlüsselt vorhanden, denn der Nutzer seine Emails verschlüsselt.

Der verschlüsselte Transport von Emails umfasst also vom Nutzer unverschlüsselte und verschlüsselte Emails.

Die o.g, Anbieter unterliegen der Datenbereitstellung an Organe der BRD laut deutscher Rechtslage, wobei es egal ist,

ob der Nutzer seine Emails verschlüsselt hat oder nicht verschlüsselt.

Die Weiterleitung von Emaildaten an andere Provider außer den o.g. erfolgt nur dann verschlüsselt, wenn diese anderen

Provider denselben verschlüsselten Datentransfer unterstützen.

Die o.g. Provider wollen verschlüsselten Datentransfer per Zwangsmaßnahme für alle Kunden implementieren: Die Kunden

müssen eine Software benutzen, die Verschlüsselung zulässt.

Damit gilt klar: Die SSL-Variante des Datentransfers nutzt nur, wenn die Daten durch den User bereits verschlüsselt sind. Das

aber setzt voraus, dass der Email-Empfänger nach dem Prinzip der Verschlüsselung einen Schlüsselaustausch mit dem Sender

vollzogen hat, oder aber die Email-Software ein Zertifikat der Email-Partner kennt und so beide sicherheitstechnisch abgleichen

kann. Nur: Das Betriebssystem muss ebenfalls ohne Hintertüren sein, was aber unmöglich ist, denn die Anbieter von Windows

und OSX sind US-Firmen und unterliegen damit dem US-Recht. - Mit anderen Worten: Die Offerte der o.g. Provider ist nicht

mal ein Marketing-Gag sondern schlichtweg Dünnschiss, oder eine zusätzliche Einnahmequelle.

12.08.2013 heise.de

Entgegen den Informationen des PRISM-Informaten Snowden geht die BRD-Regierung von folgender Maßgabe aus:

Der US-Auslandsgeheimdienst NSA, der der britische Geheimdienst GCHQ, der BRD-BND und die deutschen

Internetaustauschknoten haben der deutschen Regierung schriftlich versichert, dass sie sich in Deutschland an Recht und Gesetz

halten.

Exekution durch US-Drohnenangriffe

Der BRD-BND versichert schriftlich, dass die durch den BND anhand der Mobilfone-Nummern ermittelbaren Koordinaten

des Nutzers nicht ausreichen, um eine zielgenaue Exekution des Nutzers durch ein US-Drohne zu begünstigen.

12.08.2013 bundesregierung.de

Entgegen den Informationen des PRISM-Informaten Snowden geht die BRD-Regierung von folgender Maßgabe aus:

"Die NSA und der britische Geheimdienst haben erklärt, dass sie sich in Deutschland an deutsches Recht halten", so BRD-

Kanzleramtschef Ronald Pofalla. Und weil die USA der BRD den Abschluss eines Anti-Spionage-Abkommens angeboten haben,

ist die Erklärung der USA zur Einhaltung von BRD-Recht glaubwürdig. Pofalle stellt dazu fest: "Dieses Angebot könnte uns niemals

gemacht werden, wenn die Aussagen der Amerikaner, sich in Deutschland an Recht und Gesetz zu halten, nicht tatsächlich zutreffen

würden."

12.08.2013 zeit.de

Entgegen den Informationen des PRISM-Informanten Snowden geht die BRD-Regierung von folgender Maßgabe aus:

Mangels Beleg und angesichts der Bekanntgabe, dass US- und britische Geheimdienste Deutsches Recht in der Tätigkeit

der Geheimdienste auf deutschem Boden vollziehe, sind Deutsche niemals flächendeckend ausspioniert worden und die

massenhafte Verletzung der BRD-Verfassung ist auszuschließen. Das gilt auch deswegen, weil die vom PRISM-Informanten

Snowden behauptete massenhafte Ausspähung und deren Datenströme ausschließlich vom BRD-BND verursacht wurden,

der das Ausland überwacht.

13.08.2013 heise.de

Der US-Präsident Obama lässt anhand seines Geheimdienstkoordinators die technischen Fähigkeiten im Bereich Geheimdienst

optimieren und Risiken der unerwünschten Enthüllungen zur Überwachung senken.

15.08.2013 heise.de

US-Geheimdienstdirektor James Clapper wird die von Präsident Barack Obama angekündigte Expertengruppe zur Optimierung

der US-Spionageprogramme weder leiten noch Gruppen-Mitglieder auswählen.

15.08.2013 zeit.de

Der WikiLeaks-Informant und US-Soldat Manning

unterliegt laut Gutachten einer Persönlichkeitsstörung.

bedauert, den USA geschadet zu haben, und entschuldigte sich.

16.08.2013 heise.de

Das US-Geheimgericht FISC ist abhängig von Maßgaben der NSA, z.B. von der Unterrichtung über vom Gericht zu genehmigenden

Überwachungsaktionen, so dass die NSA sich selbst beaufsichtigen kann.

Das Controlling der Datenlage für Überwachungsaktionen der NSA ist fehlerhaft: In einem Fall sei versehentlich eine "große Anzahl"

von Telefonanrufen aus Washington D.C. abgefangen worden, als durch einen Programmierfehler die Vorwahl der US-Hauptstadt

(202) mit der von Ägypten (20) verwechselt worden sei. Das sei im Wahljahr 2008 passiert und den verantwortlichen Kontrollorganen

nicht mitgeteilt worden.

Kontrolle der NSA durch das US-Geheimgericht Foreign Intelligence Surveillance Court (FISC)

Regelverstöße der US-Sicherheitsbehörden zu untersuchen, kann da das Gericht mangels Kapazitäten nicht vollziehen.

Das Gericht dient nur der lückenhaften Überwachung der NSA.

16.08.2013 zeit.de

Die antragspflichtige Überwachung unterliegt z.B. folgenden NSA-Maßgaben

Das zu überwachende Objekt bzw. die zu überwachende Person ist mit der Funktionalität, die überwacht werden soll, zu beschreiben.

Der Grund der Überwachung darf aber nicht angegeben werden.

Kriterien, die Rückschlüsse auf die Überwachung ermöglichen, z.B. Suchbegriffe, sind verboten.

Die mit Antragsprüfung betraute Einrichtung können von sich aus Details anfordern. Allerdings sind diese in Berichten an den

Kongress oder das zuständige Gericht, den Foreign Intelligence Surveillance Court (Fisc), nicht enthalten.

16.08.2013 zeit.de

Der BRD-Innenminister hält die aktuelle Ausspähaffäre für komplett unsinnig, da es viel Lärm um falsche Behauptungen und

Verdächtigungen gegeben hat, die sich nun in Luft aufgelöst haben.

18.08.2013 zeit.de

Handel mit Patientendaten aus dem Bereich des BRD-Gesundheitswesens

Der Handel mit Patientendaten ist in der BRD erlaubt, wenn die Daten so verschlüsselt verkauft werden, dass der Verlauf

der gesundheitlichen Entwicklung eines einzelnen Patienten nicht ermittelbar ist.

Laut Spiegel betreibt das süddeutsche Apothekenrechenzentrum VSA in München illegalen Handel mit Adressdaten:

Ziel des Unternehmen ist es, nicht ausreichend verschlüsselte Daten z.B. in die USA zu verkaufen, so dass der Käufer

Detailansichten zu Patienten und Verbindungen zu Ärzten ermitteln kann. Käufer sind Marktforschungsunternehmen, die so nicht

ausreichend anonymisierte Patientendaten aus der BRD verwerten kann. Betroffen sind Patienten der gesetzlichen

Krankenversicherung und deren Daten seit 1992. Konkret ermöglichte der illegale Handel dem Käufer IMS aus den USA

ein Angebot von 2012 zur laufenden und mit Updates versorgen Patientendatenbereitstellung für den französischen Pharmakonzern

Sanofi- Aventis: IMS bietet die Informationen aus Insulinrezepten "patientenindividuell" und mit "zwölf Monatsupdates" zum Preis

von 86.400 Euro an.

20.08.2013 heise.de

Microsoft hat den Videtelefoniedienst Skype nun auch in der deutschen Version von Outlook.com integriert. Nutzer können nun direkt

aus dem E-Mail-Interface via Skype chatten sowie Telefonate und Videoanrufe führen.

20.08.2013 vom Autor dieser Dokumentation

Die Einbindung von Skype in das ebenfalls überwachte deutsche Outlook macht Sinn, um das Abgreifen der Daten nach im Inland

geltendem Recht, also durch BRD-Geheimdienste, und bei Datenfluss ins Ausland durch die USA und deren Partner (außer BRD)

zu optimieren.

20.08.2013 zeit.de

Die PRISM-Informationen des Informanten Snowden, der Daten an die britische Zeitung "The Guardian" gegeben hatte, sind

unter Aufsicht des britischen Geheimdienstes GCHQ physisch vernichtet worden. Die britische Regierung hätte ansonsten den

Verleger der Zeitung juristisch belangt.

21.08.2013 heise.de

Die Vernichtung der PRISM-Informationen des Informanten Snowden, der Daten an die britische Zeitung "The Guardian" gegeben

hatte, ist in Verantwortung des britischen Regierungsschefs David Cameron vollstreckt worden.

21.08.2013 vom Autor dieser Dokumentation

Laut BRD-Staats-Radio

gilt in Großbritanniens die gerichtlich-juristisch reglementierte Meinungsfreiheit, die z.B. mit der in den USA per Verfassung

geschützten Meinungsfreiheit nichts zu tun hat. In Großbritannien gilt die Meinungsfreiheit nach Maßgabe der aktuellen

Gesetzgebung und Rechtsprechung, so dass der Verleger von "The Guardian" legal in Zugzwang gesetzt werden kann, wobei

im konkreten Fall die britische Regierung per Klage gegen den Verleger vorgegangen wäre.

besitzt der Verleger von "The Guardian" einen Datenbestand als Kopie, die im Ausland lagert.

21.08.2013 heise.de

Innlands-Überwachung durch die NSA

Die Zusammenarbeit der NSA mit den Telekommunikationsunternehmen bezweckt den durch die Telekommunikationsunternehmen

ermöglichten Detail-Zugriff der NSA auf Verbindungsdaten und Verbindungsinhalte von 75% des US-Internetverkehrs.

Dabei werden Daten an den Glasfaserkonoten bzw. an den in großen Städten vorhandenen Datenknoten abgegriffen.

Ziel der NSA ist es, anhand der praktizierbaren Totalüberwachung eine nach den gesetzlichen Regelungen Detailüberwachung

zu vollziehen, wobei die NSA zugleich auch die Überwachung ohne richterliche Kontrolle vollziehen darf. Das stimmt mit dem

überein, was NSA-Whistleblower Edward Snowden bereits vor Wochen behauptet hat: Rein praktisch hindere Analysten nichts an

einer direkten Überwachung von Inhalten.

21.08.2013 heise.de

Inlandsüberwachung der BRD im Bereich Nutzerdaten bei Telekommunikationsanbietern

Wenn für

das Verfolgen von Ordnungswidrigkeiten oder Straftaten notwendig

zum Zweck der Gefahrenabwehr

notwendig, dann sind Auskünfteersuchen der

Gerichte,

Strafverfolgungsbehörden,

Polizeivollzugsbehörden des Bundes und der Länder,

Bundesanstalt für Finanzdienstleistungsaufsicht,

Zollfahndern,

Verfassungsschutzbehörden,

Geheimdienste,

automatisiert und manuell zulässig.

Passend dazu vollziehen die Telekommunikationsanbietern mit ihren Kundendaten

z.B. automatisierte Verknüpfung von Netzkennungen zu den den Inhabern von Internetzugängen.

die Bereitstellung von PINs, PUKs oder Passwörter, wobei für Anbieter mit ab 100.000 Bestandskunden eine gesicherte

elektronische Schnittstelle des Datenflusses benutzt wird.

In 2011 wurden durch die Telekommunikationsanbietern 34 Millionen Nutzerinformationen herausgegeben.

In 2013 wurden durch die Telekommunikationsanbietern 36,3 Millionen Nutzerinformationen herausgegeben.

21.08.2013 morgenpost.de

Der NSU-Bundestagsausschuss fordert die Ausweitung der Kontrolle der Nachrichtendienste.

Mitglieder des NSU-Bundestagsausschusses fordern den Ausbau der Nachrichtendienste in Bereich Sachausstattung und Personal.

22.08.2013 heise.de

Der Wikileaks-Informant Bradley Manning

muss für mindestens 8,5 Jahre und maximal 35 Jahre ins Gefängnis.

hat aus Sicht der Verteidigung von Manning eine hohe Maximalstrafzeit bekommen.

hat aus eigenem Handeln Daten des Militärs an Wikileaks gegeben und somit u.a. US-Kriegsverbrechen publik gemacht.

wird von Amnesty International unterstützt, in dem Amnesty International verlangt, die Kriegsverbrecher zu bestrafen.

wird vom US-amerikanischen Government Accountability Project (GAP) unterstützt, der den Gerichtsprozess nicht nur

als Schauprozess deklariert, sondern dessen Rechtsbasis als veraltet kennzeichnet: Die Mehrheit der Gesetze, nach denen Manning

verurteilt wurde, stamme aus dem Jahr 1917.

hat per Manning Support Network 1,4 Millionen Dollar zur Begleichung der Prozesskosten beschaffen können.

22.08.2013 zeit.de

Der Wikileaks-Informant Bradley Manning stellt fest, dass er wegen seiner Transsexualität sich nun hormonell in eine Frau

umwandeln lassen will.

23.08.2013 heise.de

Im Zuge der Ausstattung von US-Unternehmen, die Kommunikationsdienste offerieren, wurden diese Anbiete von den USA direkt

finanziert: Kostenerstattung zur Implementation der Überwachungstechnik. Das in den Dokumenten, die der PRISM-Informant

Snowden an die Zeitung "The Guardien" übergeben hat, genannte Unternehmen Yahoo hat diese Refinanzierung seiner Abhörtechnik

zugegeben.

25.08.2013 heise.de

Laut PRISM-Informant Snowden gilt:

Überwachung der UNO-Zentrale in New York

China und die USA spionierten in 2012 die UNO-Zentrale in New York aus, wobei die USA Chinas Spionage auch überwacht haben.

Das verschlüsselte Videokonferenzsystem des Gebäudes wurde gehackt.

Überwachung des Gebäudes der Botschaftsräumen der Europäischen Union in New York

Die EU hat das Gebäude ist mit den Netzwerk der EU-Einrichtung in Washington vernetzt.

Das Gebäude ist durch die USA verwanzt worden.

Überwachung des Gebäudes der Europäischen Union in Washington.

Die EU hat das Gebäude ist mit den Netzwerk der EU-Einrichtung in New York vernetzt.

Das Netzwerk ist durch die USA gehackt worden.

26.08.2013 bundesregierung.de

Laut BRD-Innenminister Hans-Peter Friedrich werden normale Bürger der BRD durch die USA und GB nicht telefonisch überwacht.

27.08.2013 heise.de

Der BRD-Verfassungsschutz-Chef schließt bisher aus, dass die USA per NSA in Europa spionieren.

Da das NSA-Abhörsystem Echolon laut Ex-CIA-Chef James Woolsey explizit auf Wirtschaftsspionage umgestellt wurde, wobei

die Briten ebenfalls Wirtschaftsspionage betreiben, gilt also aus deutsche Sicht, dass Echolon nicht zur Spionage innerhalb der

EU dient.

30.08.2013 heise.de

Eine Schwachstelle in der Implementation des PRISM-Systems hat die Beschaffung von Informationen erleichtert.

Laut USA hat Edward Snowden sein Zugriffslevel auf Daten abändern können: Snowden war Systemadministrator, der

unter Vortäuschung einer Identität an Daten gelangen konnte, die mehr als Top Secret waren, also nie an Snowden hätten

gelangen dürfen.

31.08.2013 heise.de

Die Unternehmen Microsoft und Google werden die US-Regierung auf Herausgabe der PRISM-Informationen verklagen.

01.09.2013 heise.de

Die USA hacken und spionieren systematisch unter Nutzung der NSA. Laut PRISM-Informant Sowden

wurde das französische Außenministerium gehackt: Computernetz der Botschaften, Konsulate und Ministerium.

wurde die französische Vertretung in Washington verwanzt.

wurde die französische Vertretung bei der UNO verwanzt und gehackt: Sammeln von Screenshots.

wurde der Senders Al Jazeera und dessen geschützte Kommunikation gehackt.

wurde das Buchungssystem der russischen Fluglinie Aeroflot gehackt.

Die USA stellen Software der NSA auf automatische Verwaltung von Millionen gehackten und mit Trojaner verseuchten

Computer um. Ziel ist es, die gehackten Computer entweder sofort oder später auszuwerten.

02.09.2013 heise.de

Die Daten von Nutzern des Telefonabnieters AT and T werden teilweise bereits seit 1987 systematisch archiviert. Pro Tag

kommen 4 Milliarden Dateneinträge hinzu und umfassen auch Angaben zu Standorten der Nutzer. Der Datenzugriff durch

US-Behörden erfolgt ohne Richtervorbehalt.

03.09.2013 zeit.de

Laut PRISM-Informant Snowden haben die USA die Präsidenten der Staaten Mexiko und Brasilien ausspioniert.

06.092013 heise.de

Aus Sicht des BRD-Innenministers sind bezüglich Einhaltung und Gewährung der Freiheit und Privatsphäre nicht die agierenden

Geheimdienste (z.B. die der USA, GB und Frankreich) sondern die international agierenden Telekommunikationsanbieter ein

Problem: Diese Unternehmen beschaffen, speichern, analysieren und verkaufen Daten massenhaft.

06.09.2013 zeit.de

Laut PRISM-Informant Snowden gilt:

Das Internet-Verschlüsselungsverfahren HTTPS mit SSL ist nicht sicher:

Die USA und Großbritannien haben Zertifizierungsstellen, die Verschlüsselungszertifikaten ausstellen, unterlaufen.

Zertifikate können in den Besitz der Geheimdienste gelangen.

Kommerzielle Verschlüsselungssysteme sind nicht sicher:

Die System werden unterlaufen, in dem geheime Hintertüren implementiert werden.

Zugleich werden Komponenten, die in das Design von Standards eingehen, programmtechnisch unterlaufen.

Die USA stellen in 2013 für die Deaktivierbarkeit von Verschlüsselungssystemen etc. 254,9 Millionen Dollar bereit, wobei

seit 2011 bereits mehr als 800 Millionen Dollar verwendet wurden (der PRISM-Etat beträgt 20 Millionen Dollar pro Jahr).

09.09.2013 vom Autor dieser Dokumentation

U.a. anhand einiger Detail-Informationen der Zeitschrift ct (09.09.2013) vom Heise-Verlag wird zum Bereich Überwachung von

Nutzern nachfolgend eine Synthese als kleine und allgemein verständliche Zusammenfassung offeriert:

Bereich Internet-Überwachung

Der Internetport (IP) eines Netzwerkelementes z.B. einer Netzwerkverbindung einer Netzwerkkarte im Computer eines

Internetnutzers (also Nutzung nicht nur eines lokalen Netzwerkes) ist eineindeutig, kann aber dynamisch abgeändert sein.

Dazu haben Internetnetzwerkanbieter z.B. ganze IP-Bereiche aufgekauft, so dass Nutzer dieser Bereiche einem Anbieter

weltweit zuordbar sind.